Anleitung für eine Trend Micro DDAN (Deep Discovery Analyzer) ICAP Konfiguration.

Die hier aufgeführte Konfiguration erzielt eine synchrone Kommunikation ohne Verzögerung, dass heisst die Sandbox wird nicht verwendet. Weil die Sandbox-Analyse würde zirka 4 min. dauern. Anstelle dessen, wird hier ausschliesslich die PreScan Funktion verwendet.

Die PreScan Funktion bietet folgende Module:

- Advanced Threat Scan Engine (ATSE) for file scans

- YARA rules

- Suspicious objects and user-defined suspicious objects lists

- Predictive Machine Learning engine

- Web Reputation Services (WRS) for URL scans

- Deep Discovery Analyzer cache

Voraussetzung für nachfolgende Anleitung ist ein minimum DDAN Software Release von 7.6.

Inhalt:

- Sandbox Konfiguration

- ICAP Konfiguration

- Hidden ICAP Konfiguration

- Allgemeine hidden PreScan Konfiguration

- Testen

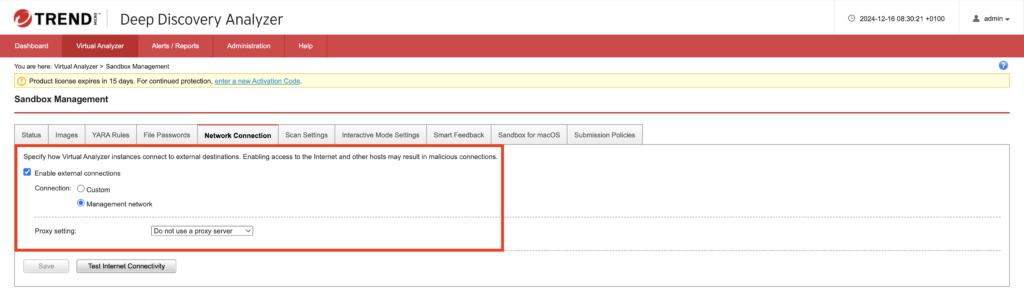

Sandbox Konfiguration

Die Sandboxen müssen Zugriff zum Internet erhalten, dass geschieht entweder über das Management Interface, wie in diesem Beispiel. Alternativ kann auch ein gesondertes Netzwerk Interface über einen Isolierten Internetzugang konfiguriert werden, die bevorzugte Variante für produktive Installationen.

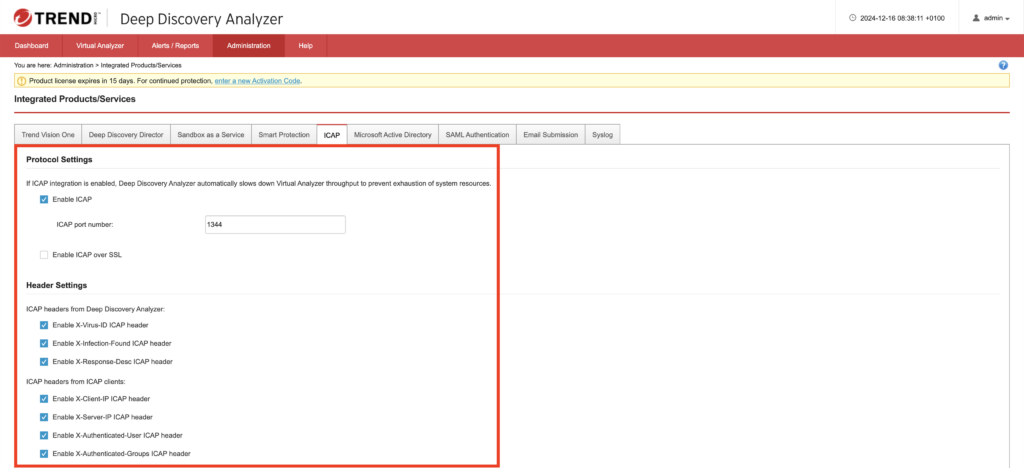

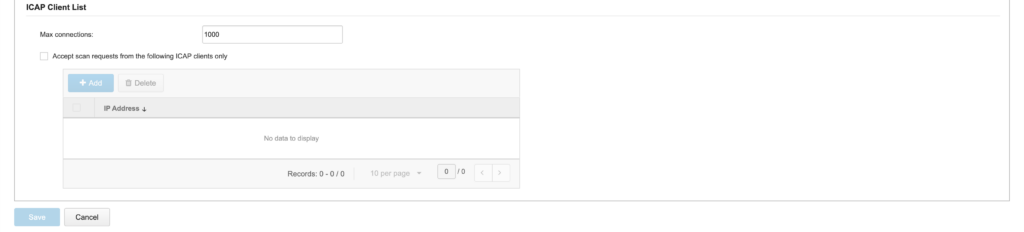

ICAP Konfiguration

ICAP aktivieren, mit den jeweiligen X-Headers.

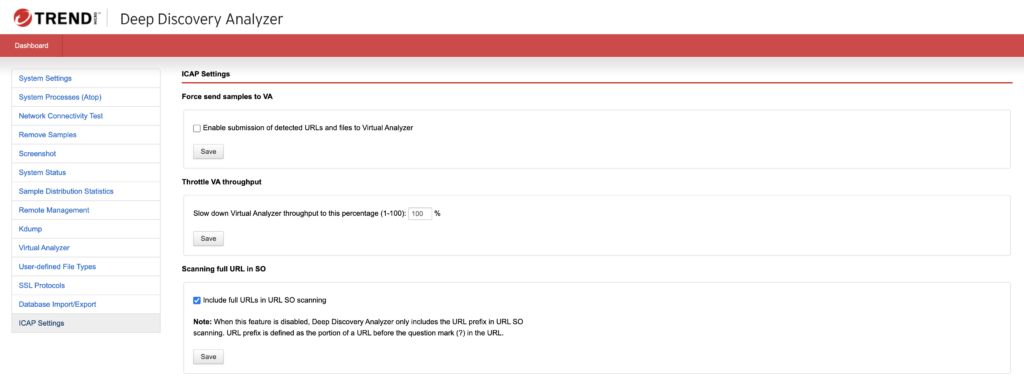

Hidden ICAP Konfiguration

Erweiterte hidden ICAP Konfiguration

Hierfür muss nachfolgende URL geöffnet werden: https://192.168.x.x/pages/rdqa.php

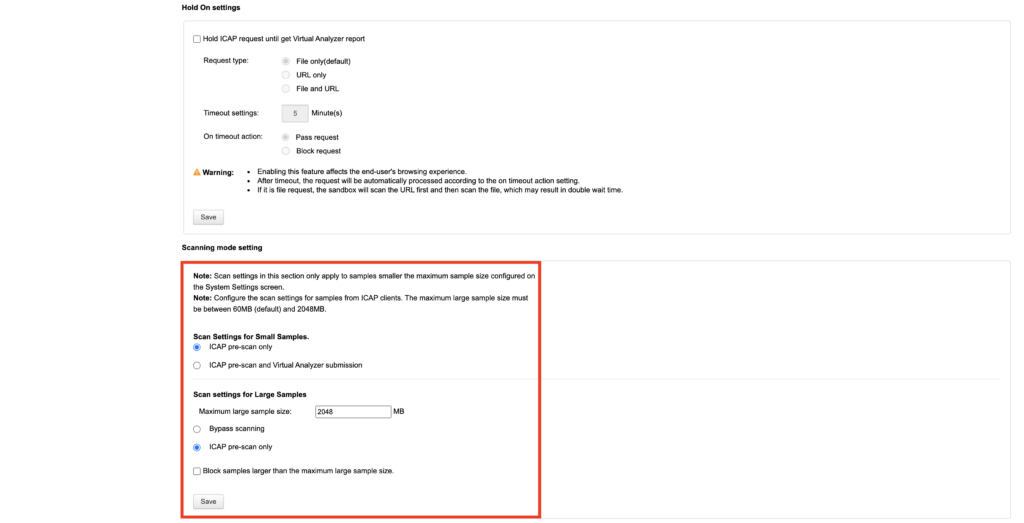

Das Ziel ist eine synchrone Kommunikation zu erhalten. Sprich sobald das Sample hochgeladen ist, soll die Antwort zurück kommen. Alternativ wäre es möglich die Samples auch in die Sandbox hoch zuladen. Allerdings würde dass, zu einer asynchronen Kommunikation führen und die Antwort kann sich bis zu 4 min. verzögern. Die nachfolgenden Screenshots beschreiben die synchrone Kokmmunikation.

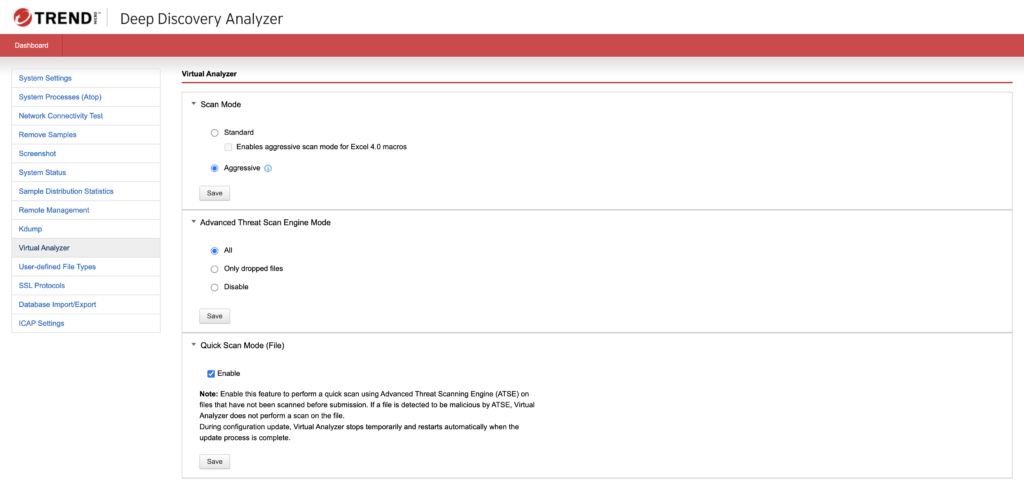

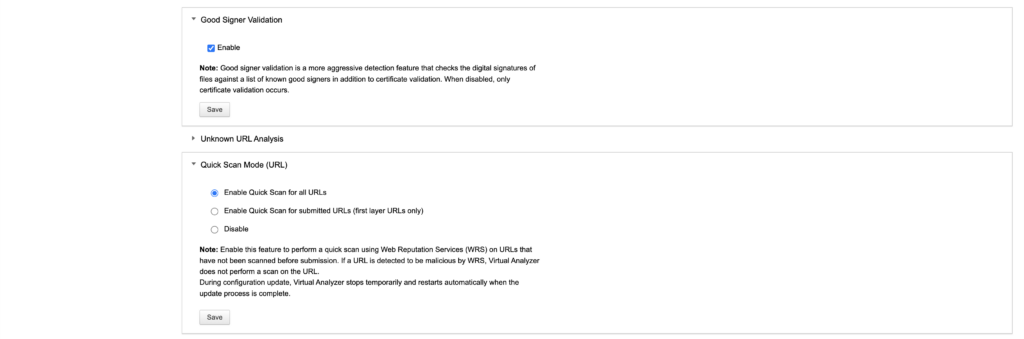

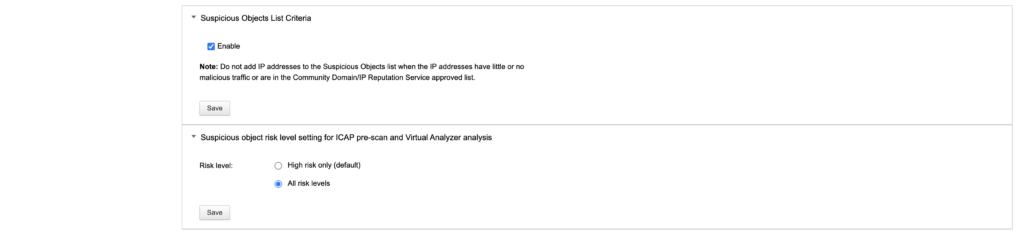

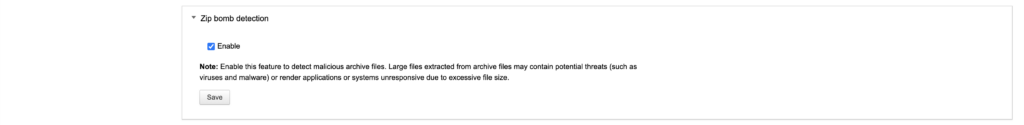

Allgemeine hidden PreScan Konfiguration

Die PreScan Einstellungen, mit dem Fokus möglichst aggressiv und vollumfänglich zu realisieren.

Testen

Zum testen wird ein Ubuntu Linux System mit dem „c-icap-client“ verwendet.

c-icap-client: https://c-icap.sourceforge.net/

eicar-Testmalware: https://www.eicar.org/download-anti-malware-testfile/

commands mit Testmalware:

„-i 192.168.x.x“ entspricht der IP Adresse der DDAN.

/usr/local/c-icap/bin/c-icap-client -s response -i 192.168.x.x -f ./myeicar -resp ./myeicar -vcommands mit Clean-File:

/usr/local/c-icap/bin/c-icap-client -s response -i 192.168.x.x -f ./putty.exe -resp ./putty.exe -v